Apostilas de Concursos Públicos

Passar em Concurso

Concurso publico

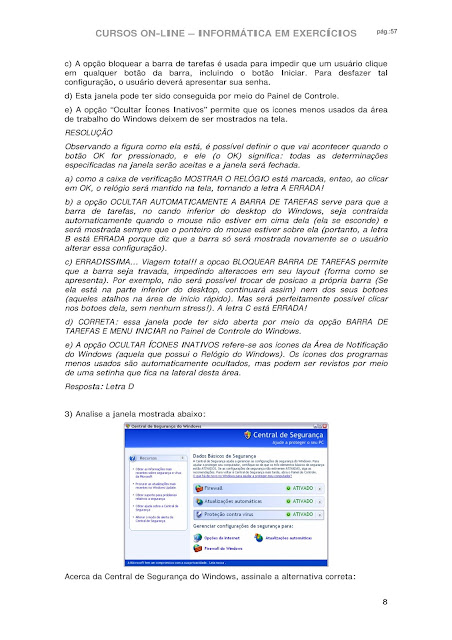

APOSTILAS DE CONCURSO

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

AULA ZERO: EXERCÍCIOS

Olá amigos do Ponto dos Concursos, finalmente estou aqui com um curso de

revisão de informática em exercícios. Trarei algumas das mais interessantes

questões exigidas pela ESAF nesses últimos concursos (tendo, claro, como

preocupação, a adequação destas ao programa possível no certame da Receita

Federal). Mostrarei, junto com cada questão, um comentário suficientemente

embasado para que este curso sirva para “fechar com chave de ouro” os seus

estudos nessa matéria que tem deixado tanta gente de fora de uma vaga.

Espero que apreciem esse nosso novo compromisso!

Esta é a nossa aula inicial do Curso de Exercícios de Informática do Ponto.

Trarei apenas algumas questões variadas neste encontro, mostrando como

serão os próximos...

Em cada aula apresentarei cerca de 10 questões de um determinado assunto,

e as corrigirei em seguida.

Então, aqui vamos nós!

- QUESTÃO 1 -

Assinale a alternativa correta a respeito da arquitetura e funcionamento

básicos de um computador:

a) A memória principal gera endereços que serão transportados pelo

barramentos de endereços para localizar dados armazenados na CPU;

b) A CPU gera endereços que serão transportados pelo barramento de

endereços para localizar dados armazenados no barramento de dados;

c) Os dados de um programa são transferidos pelo barramento de dados e as

instruções do programa são transferidas pelo barramento de instruções;

d) Os endereços gerados pela CPU são transferidos pelo barramento de

endereços para acessar posições da memória principal;

e) Os endereços gerados pela Memória Principal são lidos pela CPU e

posteriormente armazenados no barramento de endereços;

- RESPOSTA –

pág.:1

WWW.APOSTILADOS.NET

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

Essa questão aborda os três Barramentos do Sistema, que servem de linhas de

transmissão de informações entre diversos componentes do computador,

incluindo a CPU e os dispositivos de entrada e saída. Os três são:

Barramento de dados: por onde trafegam dados e instruções que a CPU traz

da memória ou leva para ela;

Barramento de Endereços: por onde trafegam os endereços das posições de

memória que serão acessadas pela CPU;

Barramento de Controle: por onde passam os sinais de controle (Ler/Gravar,

por exemplo) que são enviados pela CPU;

A CPU simplesmente informa a operação a ser realizada (Ler ou Gravar dados)

pelo barramento de controle. Indicando, em paralelo, o endereço que será

acessado na memória (esse endereço trafegará pelo barramento de

endereços). O dado ou instrução resgatado da memória virá (para a CPU)

transferido pelo barramento de dados...

A letra A estaria certa se trocássemos de lugar “CPU” com “Memória Principal”.

A letra B estaria certa se trocássemos a expressão “Barramento de Dados” por

“Memória Principal”.

A letra C está errada porque não há o Barramento de Instruções, pois as

instruções são transferidas, também, pelo Barramento de Dados.

A letra E está errada porque a memória não gera endereços (apenas os lê), a

CPU não os lê (os gera) e eles não serão armazenados no barramento de

endereços (Está tudo misturado aqui).

Diante disso: Letra D.

- QUESTÃO 2 -

Acerca do Microsoft Windows, em sua configuração padrão, é correto afirmar

que

a) Um arquivo apagado com o auxílio da tecla CTRL não poderá ser

restaurado, mesmo que ele esteja em um CD-ROM.

b) Opções de Acessibilidade, no Painel de Controle, é o item responsável por

configurar os parâmetros de acesso à internet, como o número do telefone do

provedor e o endereço IP do modem.

pág.:2

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

c) O sistema Windows não permite a formatação da unidade de disco em que

foi instalado.

d) Converter uma unidade de disco formatada em NTFS para FAT32, sem

perder os dados nela contidos, só é possível em algumas versões do Sistema,

como o Windows 98 e o Windows 2000.

e) Sistemas Operacionais diferentes devem ser instalados na mesma partição

do disco para que não haja problemas de funcionamento entre eles. Quando o

micro for iniciado, o primeiro sistema operacional instalado assume o controle

do computador, e o outro sistema pode ser acessado a partir de um ícone,

como um aplicativo qualquer.

- RESPOSTA -

Apagar arquivos de um CD-ROM? Nem sonhando! A letra A está incorreta

simplesmente por causa disso, mas há outras coisas erradas aqui: como dizer

que é a tecla CTRL que auxilia no apagamento definitivo de arquivos (é a

SHIFT), além disso, se utilizarmos a tecla SHIFT para fazer o arquivo ser

apagado, ele ainda poderá ser restaurado, por programas específicos (que não

vêm junto com o Windows).

A letra B está errada também, porque o item Opções de acessibilidade é usado

para ajustar o Windows para usuários com alguns níveis de limitações físicas;

A Letra D está errada: Para converter uma partição de disco de um sistema de

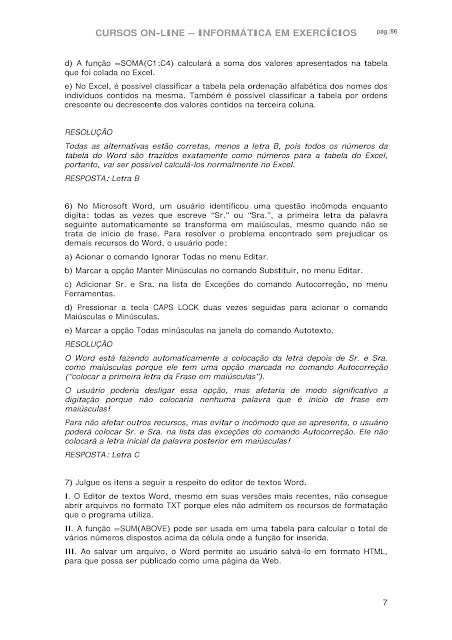

arquivos para outro, é necessário que o sistema operacional entenda ambos.

Como o Windows 98 não oferece suporte (ou seja, não entende) ao sistema de

arquivos NTFS, não é possível fazer tal conversão no Windows 98. Além do

mais, mesmo para um sistema que entenda os dois, como o Windows 2000,

não é possível fazer a conversão de NTFS para FAT32, sem perder os dados,

porque isso seria “regredir” o sistema de arquivos. O contrário é perfeitamente

possível. É possível, sim, converter a unidade formatando-a, mas isso fará os

dados serem perdidos.

Quando mais de um sistema operacional é instalado em um disco, eles são

instalados em partições diferentes (salvo algumas exceções). Quando o micro

for ligado, um programa (chamado gerenciador de boot) apresentará um menu

que permitirá escolher qual sistema será iniciado. Instalar dois sistemas em

uma única partição é querer causar “problemas diplomáticos” entre os dois!

Isso faz a Letra E estar ERRADA.

Ahhh, claro! O Windows realmente não permite a formatação da unidade de

disco em que foi instalado. Portanto, a letra C está CERTA!

pág.:3

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

Em suma: Letra C

- QUESTÃO 3 -

Usando o Microsoft Excel, um usuário preenche as células A1 com o número

10, A2 com 20, A3 com 30 e A4 com 40. Em seguida, preenche a célula B1

com a fórmula =$A1/10 e aplica um clique duplo sobre o pequeno quadradinho

localizado no canto direito da célula B1. Para finalizar as operações, o usuário

clica na célula B5 e escreve a fórmula =SOMA(B1;B4). É correto afirmar que,

ao término destas operações, o resultado existente na célula B5 é:

a) 5

b) 1

c) 2

d) 10

e) 4

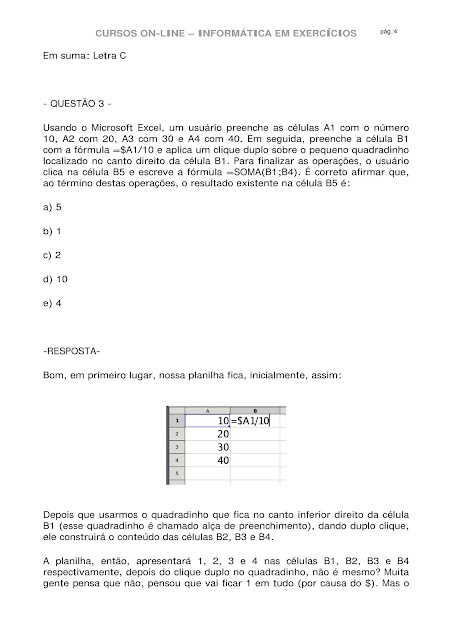

-RESPOSTABom,

em primeiro lugar, nossa planilha fica, inicialmente, assim:

Depois que usarmos o quadradinho que fica no canto inferior direito da célula

B1 (esse quadradinho é chamado alça de preenchimento), dando duplo clique,

ele construirá o conteúdo das células B2, B3 e B4.

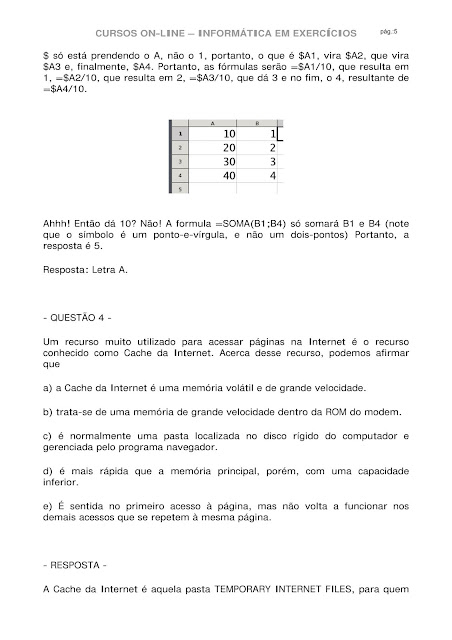

A planilha, então, apresentará 1, 2, 3 e 4 nas células B1, B2, B3 e B4

respectivamente, depois do clique duplo no quadradinho, não é mesmo? Muita

gente pensa que não, pensou que vai ficar 1 em tudo (por causa do $). Mas o

pág.:4

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

$ só está prendendo o A, não o 1, portanto, o que é $A1, vira $A2, que vira

$A3 e, finalmente, $A4. Portanto, as fórmulas serão =$A1/10, que resulta em

1, =$A2/10, que resulta em 2, =$A3/10, que dá 3 e no fim, o 4, resultante de

=$A4/10.

Ahhh! Então dá 10? Não! A formula =SOMA(B1;B4) só somará B1 e B4 (note

que o símbolo é um ponto-e-vírgula, e não um dois-pontos) Portanto, a

resposta é 5.

Resposta: Letra A.

- QUESTÃO 4 -

Um recurso muito utilizado para acessar páginas na Internet é o recurso

conhecido como Cache da Internet. Acerca desse recurso, podemos afirmar

que

a) a Cache da Internet é uma memória volátil e de grande velocidade.

b) trata-se de uma memória de grande velocidade dentro da ROM do modem.

c) é normalmente uma pasta localizada no disco rígido do computador e

gerenciada pelo programa navegador.

d) é mais rápida que a memória principal, porém, com uma capacidade

inferior.

e) É sentida no primeiro acesso à página, mas não volta a funcionar nos

demais acessos que se repetem à mesma página.

- RESPOSTA -

A Cache da Internet é aquela pasta TEMPORARY INTERNET FILES, para quem

pág.:5

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

usa o Internet Explorer, para acelerar as visitas às páginas. Como funciona?

Simples, o acesso é feito da primeira vez e a página é copiada para o

computador do usuário. Das próximas vezes que o acesso for feito, o

navegador (browser) irá buscar as páginas no próprio computador, sem

precisar buscar na Internet, acelerando as próximas visitas à página. Isso, com

certeza, torna a alternativa E errada.

Por ser no disco rígido, não é volátil, o que torna a letra A errada. Também não

é na ROM do Modem, isso é loucura (portanto, a letra B também está errada).

Por ser no disco rígido, é um recurso com velocidades inferiores às da memória

principal (RAM) e isso faz a letra D errada.

Por fim: Letra C

- QUESTÃO 5 -

Acerca dos recursos avançados do Windows, julgue os seguintes itens:

I. O recurso de Active Directory é usado para aumentar a capacidade de

armazenamento de um disco rígido através da ativação de um diretório

especial que compactará os principais arquivos do sistema operacional.

II. O FDISK é um programa usado para particionar o disco rígido. Esse

utilitário pode ser usado para permitir a existência de dois ou mais sistemas

operacionais em um mesmo HD, como o Windows e o Linux.

III. Backup de Cópia e Backup Incremental são alguns dos tipos de backup que

podem ser realizados pelo programa utilitário de backup do Sistema Windows.

IV. O recurso de Active Desktop foi desenvolvido para reuniões em

videoconferência pela Internet. Para que dois computadores possam participar

desse tipo de troca de informações on line, é necessário que os dois

computadores tenham esse recurso instalado.

Os itens que apresentam todas as assertivas corretas são:

a) I e II

b) II e III

c) III e IV

d) I e III

pág.:6

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

e) II e IV

- RESPOSTA –

I. FALSA: Active Directory é um serviço de diretório usado para centralizar o

compartilhamento de recursos entre computadores numa Rede. É usado a

partir do Windows 2000 (XP usa também). Com esse sistema, pode-se

compartilhar muito mais facilmente qualquer tipo de recurso em seu

computador, permitindo que os demais usuários da rede tenham acesso ao

compartilhamento sem, necessariamente, saber em que computador o referido

recurso está localizado.

II. VERDADEIRO: para se instalar dois ou mais sistemas operacionais, deve-se

primeiro ter um disco particionado em dois ou dois discos. Para particionar,

pode-se usar um programa chamado FDISK, que é utilizando antes mesmo da

formatação do disco. Esse programa pode criar diversas “fatias” (partições)

num único disco rígido.

III. VERDADEIRO: as cinco opções de backup são: backup normal,

incremental, diferencial, de cópia e diário. O programa de backup do Windows

permite realizar todas elas!

IV. FALSA: Active Desktop permite que o papel de parede do desktop do

Windows apresente uma página da Internet. Com esse recurso fútil, pode-se

ter a área de trabalho do windows parecendo um painel cheio de páginas da

Web (caso o usuário queira, lógico).

Letra: B

- QUESTÃO 6 -

Acerca dos principais recursos de navegação na Internet, julgue os itens a

seguir:

I. É comum, nos principais programas de navegação na Internet, a

possibilidade de configuração acerca da manipulação de cookies. No Internet

Explorer, por exemplo, é possível configurar o programa para aceitar ou

rejeitar os cookies das páginas que o usuário acessa.

II. Definir um site como confiável nas configurações do navegador é

determinar regras de segurança menos exigentes para acesso às páginas do

mesmo, incluindo o modo como o navegador lida com os cookies que aquele

site escreve.

pág.:7

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

III. Acessar uma página da Internet pela segunda vez assegura o

armazenamento da página na pasta dos favoritos do navegador.

IV. O histórico é um recurso que armazena os arquivos temporários e cookies

das páginas visitadas em um determinado intervalo de tempo. O recurso do

histórico define, por padrão, 20 dias de armazenamento.

Os itens que apresentam todas as assertivas corretas são:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

- RESOLUÇÃO –

I. VERDADEIRA: No Internet Explorer, pode-se bloquear ou permitir cookies (a

configuração padrão é permitir). O ajuste dessa configuração se localiza na

opção PRIVACIDADE do comando OPÇÕES DA INTERNET, no Internet Explorer.

II. VERDADEIRA: Ao definir um site como confiável, o navegador vai tratá-la

com menos desconfiança, e assume regras menos rígidas para o acesso às

páginas contidas nele. Mesmo que o usuário defina um padrão de rejeição

generalizada para cookies, nesse site, os cookies serão vistos como sendo

menos perigosos, e serão aceitos pelo sistema.

III. FALSA: Quando uma página é visitada, fica armazenada na cache da

Internet (uma pasta chamada Temporary Internet Files), não na pasta

FAVORITOS. O Recurso de FAVORITOS guarda uma lista de atalhos para as

páginas que o usuário deliberadamente adicionou (não é por tempo, ou por

quantidade de visitas, só há adição aos FAVORITOS se o usuário assim

efetivar). Lembre-se: nos FAVORITOS ficam apenas os “atalhos” para as

páginas e não as páginas em si!

IV. FALSA: O histórico armazena um “extrato” das movimentações de páginas

que foram visitadas (tipo um extrato das movimentações bancárias, que

informa quando houve saque, depósito, etc.), ou seja, informa as ocorrências

das páginas acessadas, quando foram acessadas, quantas vezes foram

acesadas, etc. mas não armazena as páginas em si, nem os cookies que elas

criaram. O histórico também armazena apenas os atalhos para as páginas e

pág.:8

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

não as páginas em si!

Letra: A

- QUESTÃO 7 -

No Microsoft Word, é correto afirmar que:

a) é possível imprimir números de páginas apenas nas páginas pares do

documento.

b) Nenhum documento novo do Word se baseia no modelo Normal.dot,

especialmente se for aberto em visualização de layout de impressão.

c) O modo de visualização tópicos é utilizado pelo Word para apresentar os

recursos de cabeçalho e rodapé do programa.

d) o comando Inserir Símbolo, do Word, permite que o usuário insira, no texto,

símbolos que não estão presentes em nenhuma fonte utilizada pelo programa,

como letras gregas, desenhos e estrelas de diversos tipos.

e) Quando um usuário realiza uma quebra de parágrafo, o Word

imediatamente apresenta uma nova página em branco.

- RESPOSTA –

No Word, quando se pede um documento novo (através do comando ARQUIVO

/ NOVO, ou através do ícone da página em branco, na barra de ferramentas),

ele se baseia no modelo Normal.dot, sempre (a menos que se solicite

diferente). Todos os documentos que são criados se baseiam em algum

modelo. O modelo Normal.dot (arquivos com extensão DOT são modelos) é o

que baseia os documentos em branco. A letra B está ERRADA!

O cabeçalho e rodapé só podem ser vistos em modo de visualização layout de

impressão (e em mais nenhum outro), logo a letra C está ERRADA. Os modos

de exibição estão localizados no menu EXIBIR e são 4: Layout de Impressão

(usado para visualizar as margens e bordas da página), Leyout Web (para

visualizar o documento como uma página da Web), Estrutura de Tópicos (para

visualizar o documento topificado, com uma estrutura organizacional definida)

e Normal (para ver o documento em uma tela branca, sem as margens ou as

bordas – era assim que os processadores de texto antigos faziam).

Quebra de parágrafo é pressionar ENTER (será criado um novo parágrafo

pág.:9

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

somente, não necessariamente uma nova página). Claro que, se o usuário

estiver na última linha de uma página e teclar ENTER, será remetido,

imediatamente, a uma nova página, mas isso é exceção, não regra! Logo, a

letra E está ERRADA!

Através do comando Inserir Símbolo, conseguimos inserir símbolos que são

armazenados em arquivos de fontes (letras) especiais, como letras gregas, por

exemplo. O erro da alternativa é dizer que esses símbolos não estão presentes

em nenhuma fonte (letra) existente. A letra D está ERRADA!

Com o auxílio do recurso de Seções (Inserir / Quebra / Seção / Páginas Pares e

Ímpares), pode-se definir para haver um tipo de cabeçalho e rodapé para as

páginas pares e outro para as páginas ímpares do documento, permitindo que

se escreva um conteúdo somente em uma delas (como numeração de páginas,

por exemplo).

Pensando de uma forma bem mais “jeitinho brasileiro”, pode-se colocar

números de páginas em todas as páginas, depois imprimir só as ímpares por

exemplo, no comando Imprimir (na janela do comando se pode escolher

imprimir só as ímpares ou só as pares). Com isso, pode-se imprimir números

apenas nas páginas ímpares ou pares, como o enunciado da letra A diz!

Letra: A

- QUESTÃO 8 -

Assinale a alternativa correta quanto a Sistemas Operacionais diversos e suas

principais características:

a)Os sistemas GNU/Linux apresentam diversas características que o sistema

operacional Windows não possui, como multitarefa, suporte a diversos

sistemas de arquivos e interface gráfica.

b)Apesar de poder ser instalado diretamente no disco rígido, como um

sistema operacional único no computador, o GNU/Linux normalmente é

instalado como um aplicativo acessível por meio do Windows.

c)O Sistema operacional Windows não reconhece as partições formatadas em

sistemas de arquivos que ele não suporta, como as partições EXT3 e ReiserFS,

usadas no GNU/Linux. Devido a esse fato, os arquivos armazenados em

partições Linux não podem ser acessados pelo Windows diretamente.

d)Ao contrário do GNU/Linux, o Windows exige uma partição reservada para

ser usada como Memória Virtual de troca (SWAP). No GNU/Linux, a memória

virtual é criada como um arquivo na partição principal.

pág.:10

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

e)Para que o Windows possa executar os mesmos aplicativos que o GNU/Linux

consegue executar, é necessário instalar, no Windows, os mesmos arquivos

DLL que o Linux utiliza, apenas renomeando-os, quando necessário.

- RESPOSTA -

Os sistemas “GNU/Linux” são todos os sistemas operacionais que utilizam o

kernel do Linux e programas do projeto GNU (veremos adiante), como todas

as ditribuições Linux atuais. Há muitas diferenças entre Windows e os sistemas

Linux, mas, com certeza, entre suas semelhanças estão: multitarefa (poder

executar mais de um programa ao mesmo tempo), interface gráfica (ícones,

janelas) e o suporte a vários sistemas de arquivos (o Windows entende FAT32,

FAT16 e NTFS). A letra A está ERRADA!

O Linux é um sistema operacional, e, por isso, tem que ser executado (posto

para funcionar) de forma individual, autônoma, não como um aplicativo

dependente de outro sistema. O Linux não é e nem nunca foi aplicativo do

Windows, ele é um sistema operacional independente. Quando há dois

sistemas na máquina, um programa chamado gerenciador de boot permite ao

usuário escolher entre um e outro. A Letra B está ERRADA.

A leta C está CERTA. Os arquivos guardados em partições Linux (EXT3 e

REISER, por exemplo) não podem ser lidos pelo Windows diretamente (o

Windows nem sequer mostra a unidade na listagem do Meu Computador). Os

arquivos armazenados nas partições FAT32 do Windows podem ser lidos e

gravados naturalmente pelo sistema Operacional GNU/Linux (ou Linux, se

preferir).

A letra D está ERRADA porque é justamente o contrário: a memória Virtual do

Linux é uma partição separada e no Windows é apenas um arquivo criado pelo

sistema operacional.

Nada a ver na letra E! Os aplicativos (programas) feitos para Linux só rodam

neste. Os aplicativos feitos para Windows podem rodar no Linux por meio de

programas que criam um ambiente Windows fictício, chamados EMULADORES.

O Linux não usa arquivos DLL (bibliotecas) como o Windows. A Letra E está

ERRADA!

Letra: C

- QUESTÃO 9 -

Assinale a alternativa incorreta com relação aos conceitos e principais

comandos do sistema GNU/Linux:

pág.:11

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

a) “rpm” é um comando utilizado para alterar a rotação de unidades de disco,

como drives de CD e DVD, drive de Disquete e Disco Rígido. Esse comando não

funciona em pen drives.

b) Pacotes são arquivos compactados que normalmente instalam programas no

sistema operacional GNU/Linux. Dependendo da distribuição Linux, esses

pacotes podem ser gerenciados e instalados por programas diferentes.

c) O comando “cd ~” permite que o usuário acesse diretamente sua pasta

pessoal no sistema GNU/Linux. O comando “cd -” permite que o usuário acesse

a última pasta que estava sendo acessada antes da atual.

d) É possível criar várias pastas ao mesmo tempo usando o comando mkdir e

indicando, em seguida, os nomes das pastas a serem criadas, separados por

espaços.

e) O comando “cp” copia apenas arquivos. Para que esse comando seja usado

para copiar também diretórios e seus conteúdos, usa-se a opção “-r”.

- RESPOSTA -

O comando rpm, usado apenas em ALGUMAS DISTRIBUIÇÕES Linux, serve

para instalar e desinstalar pacotes de programas (com extensão rpm). O

comando para instalar um pacote de programas seria

# rpm -i nome.do.pacote.rpm

e para desinstalar o pacote do sistema Linux seria:

# rpm -e nome.do.pacote.rpm

Portanto, a letra A está ERRADA e é a nossa resposta!

A letra B está CERTA. No Linux, a instalação de programas (aplicativos, como

programas de texto, planilha e tocadores de MP3, por exemplo, além de jogos

também) é feita por meio de arquivos compactados chamados pacotes. O

pacote mais usado é o rpm (criado pela Red Hat e usado por várias distros,

como a Conectiva – agora Mandriva – do Brasil).

Há outros pacotes como os com extensão “.deb” (para a Distro Debian) e os

pacotes “.tar.gz” ou “.tgz”, usados em todos os Linux, mas mais comumente

pelo Slackware.

A letra C está CORRETA: o comando “cd ~ (til)” ou simplesmente “cd” permite

que o usuário retorne diretamente à sua pasta pessoal (normalmente

/home/usuario). O comando “cd – (hífen)” funciona como um “VOLTAR” no

Windows explorer, que faz o usuário retornar à pasta em que estava antes da

pág.:12

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

atual.

A letra D está CORRETA, pois o comando mkdir (usado para criar pastas) pode

criar vários diretórios (pastas) de uma só vez, é só fazer assim:

# mkdir pasta1 pasta2 pasta3 pasta4 pasta5

e as cinco pastas acima serão criadas.

A letra E está CORRETA porque o comando cp (usado para copiar arquivos e

pastas) ele normalmente copia apenas arquivos (ignora pastas). Para copiar as

pastas de um local para outro, no Linux, usa-se a opção -r... Seria assim:

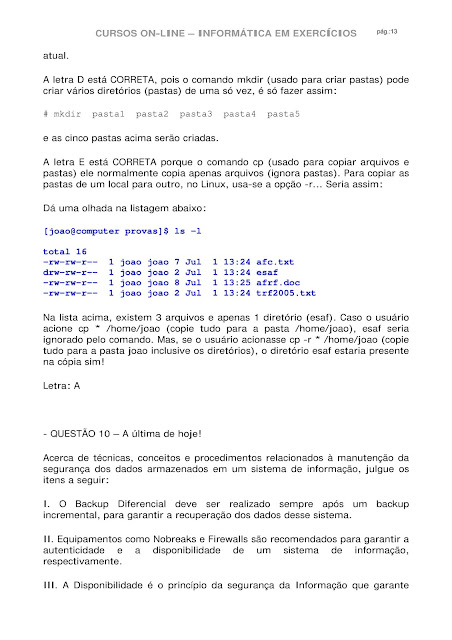

Dá uma olhada na listagem abaixo:

[joao@computer provas]$ ls -l

total 16

-rw-rw-r-- 1 joao joao 7 Jul 1 13:24 afc.txt

drw-rw-r-- 1 joao joao 2 Jul 1 13:24 esaf

-rw-rw-r-- 1 joao joao 8 Jul 1 13:25 afrf.doc

-rw-rw-r-- 1 joao joao 2 Jul 1 13:24 trf2005.txt

Na lista acima, existem 3 arquivos e apenas 1 diretório (esaf). Caso o usuário

acione cp * /home/joao (copie tudo para a pasta /home/joao), esaf seria

ignorado pelo comando. Mas, se o usuário acionasse cp -r * /home/joao (copie

tudo para a pasta joao inclusive os diretórios), o diretório esaf estaria presente

na cópia sim!

Letra: A

- QUESTÃO 10 – A última de hoje!

Acerca de técnicas, conceitos e procedimentos relacionados à manutenção da

segurança dos dados armazenados em um sistema de informação, julgue os

itens a seguir:

I. O Backup Diferencial deve ser realizado sempre após um backup

incremental, para garantir a recuperação dos dados desse sistema.

II. Equipamentos como Nobreaks e Firewalls são recomendados para garantir a

autenticidade e a disponibilidade de um sistema de informação,

respectivamente.

III. A Disponibilidade é o princípio da segurança da Informação que garante

pág.:13

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

que um sistema de informações estará acessível quando necessário.

IV. Certificados digitais para Correio Eletrônico, chamados de assinaturas

digitais, são utilizados para garantir a autenticidade dos usuários remetentes,

bem como a integridade do conteúdo da mensagem.

Estão certos os itens:

a) I e II

b) II e III

c) II e IV

d) III e IV

e) I e III

- RESPOSTA -

O Item I está ERRADO, porque não há relação entre os backups Diferencial e

Incremental. Eles, inclusive, não são usados, normalmente, em conjunto. As

empresas optam por um dos dois tipos (associados, claro, com o backup

normal).

O Item II está ERRADO, porque os nobreaks garantem a manutenção dos

computadores ligados mesmo quando há uma falta de energia (o que aponta

para a disponibilidade – vide item III). Os firewall são usados para impedir as

comunicações com a rede por meios ilícitos (como portas de comunicação

abertas e programas trojan). O uso do firewall estaria mais ligado ao princípio

da confidencialidade (que versa sobre o “segredo” dos dados de um sistema),

ou privacidade.

O Item III Está corretíssimo! Essa é a perfeita definição de Disponibilidade, o

que nos remete a casos como a tentativa de acesso a um site de um banco e a

obtenção da mensagem: Servidor não Encontrado ou coisa parecida (isso é

uma afronta ao princípio da disponibilidade).

O Item IV está Correto: A assinatura digital é um certificado (simplesmente

um arquivo), criado por um processo matemático, que é associado à pessoa

que o detém. A assinatura digital é usada para “assinar” um e-mail, dando-lhe

a garantia da identidade do remetente e, além disso, “resumindo” a

mensagem, ou seja, qualquer alteração na mensagem de e-mail será

detectada automaticamente por quem a receber!

Resposta: Letra D

pág.:14

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

Bem pessoal, o edital está aí na praça! Vamos usar esse tempo restante para

“fechar os estudos com chave de ouro”... Essas questões são inéditas (a

maioria) e servirão adequadamente para a Receita (nosso alvo)...

Colocarei mais aulas semanais de modo a concluirmos o curso uma semana

antes do concurso da Receita!

Espero todos aqui!

Abraços,

Joao Antonio

pág.:15

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

1

AULA 01 – EXERCÍCIOS DE HARDWARE

Olá pessoal, seguem algumas questões interessantes (algumas criadas por mim,

mas a maioria de concursos anteriores) para vocês se deleitarem com um dos mais

comuns assuntos cobrados pela ESAF – Hardware!

- QUESTÕES SEM RESOLUÇÃO (LISTAGEM) -

1) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas a

componentes de hardware de computadores:

I. A placa mãe é a principal placa de circuitos de um microcomputador. O único

componente que não pode ser instalado ou equipar uma placa mãe é o barramento

AGP.

II. O barramento AGP é o primeiro barramento a possuir um slot que permite

expansão, opera com 8 bits e em sua segunda versão, ampliada e melhorada,

opera com 16 bits para dados e 24 bits para endereçamento, com uma freqüência

de operação de 8MHz.

III. Uma característica importante dos dispositivos PCI é o Plug and Play. Estes

dispositivos são equipados com uma memória ROM contendo informações que

permitem ao sistema operacional detectá-los automaticamente.

IV. Um computador, alimentado por uma fonte com padrão ATX e com uma placa

mãe apropriada para este padrão, permite que seja ligado ao receber um sinal

externo como, por exemplo, uma chamada telefônica recebida pelo modem nele

instalado.

Estão corretos os itens:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

2) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas a

componentes de hardware e periféricos de computadores:

I. Na análise da qualidade de monitores, quanto menor for o dot pitch melhor será

a definição da sua imagem.

II. Monitores de mesmo tamanho que trabalham no modo Não-Entrelaçado (NE)

apresentam uma qualidade de imagem muito inferior àqueles que usam o modo

entrelaçado. A única vantagem do monitor Não-Entrelaçado (NE) é o seu baixo

custo.

III. O BIOS (Basic Input/Output System – Sistema Básico de Entrada/Saída)

informa ao processador como trabalhar com os periféricos mais básicos do sistema,

como, por exemplo, o drive de disquete.

IV. O Setup é responsável por "ensinar" ao processador da máquina a operar com

dispositivos básicos, como o disco rígido e o vídeo em modo texto. As configurações

alteradas no Setup são armazenadas no BIOS.

Estão corretos os itens:

pág.:16

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

2

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

3) (Analista – CGU – 2004) - A maioria das placas mãe possui duas interfaces IDE

embutidas, chamadas de controladora primária e controladora secundária. Cada

controladora suporta dois dispositivos, permitindo, assim, 4 dispositivos IDE num

mesmo micro. O modelo da interface IDE determina o seu modo de operação e

conseqüentemente a sua velocidade e seus recursos. com relação a este modelo é

correto afirmar que

a) o modo Pio 4, um dos mais modernos, é capaz de transferir dados a taxas

próximas a 32 Gigabytes por segundo.

b) usando tanto o modo Pio 2 quanto o Pio 4, ao invés de transferir dados do HD

para a memória RAM, o processador apenas faz uma solicitação ao disco rígido para

que ele mesmo faça o trabalho.

c) uma das vantagens do modo UDMA é permitir que o disco rígido possa acessar

diretamente a memória RAM.

d) todos os modelos de discos mais antigos incluíam suporte a UDMA, porém, nos

discos mais novos, este modo foi substituído pelos modos Pio 2 e Pio 4.

e) ao se instalar um disco SCSI em uma controladora IDE deve-se definir na BIOS

que o modo de operação do HD será PIO MODE 0.

4) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas à arquitetura

de computadores:

I. Uma memória virtual paginada melhora o tempo de acesso médio à memória

principal.

II. Uma memória física (RAM) serve como intermediária para a memória cache

sempre que esta for mantida no disco rígido.

III. Uma memória cache mantém os blocos de dados mais freqüentemente usados

em uma memória pequena e rápida que é local à CPU.

IV. Uma memória virtual paginada aumenta a memória principal com

armazenamento em disco.

Estão corretos os itens:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

5) (Auditor do Trabalho, 2003) - O adaptador de vídeo tem uma memória que é

utilizada pelo processador para escrever os dados que devem ser mostrados no

monitor. Alguns parâmetros devem ser analisados no momento da escolha do

pág.:17

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

3

monitor e do adaptador de vídeo. Com relação a estes parâmetros, é correto

afirmar que

a) o adaptador de vídeo tem uma memória que é utilizada pelo processador para

escrever os dados que devem ser mostrados no monitor. Estes dados ainda não

estão prontos para serem enviados ao emissor de elétrons do monitor e são

tratados antes de serem mostrados no vídeo.

b) um adaptador de vídeo é constituído tipicamente de uma única parte,

denominada driver, que é o programa que, além de conter os parâmetros

necessários para um perfeito funcionamento do adaptador, viabiliza uma correta

comunicação entre o adaptador e a CPU.

c) monitores com maior dot pitch têm uma melhor definição da imagem que

monitores com menor dot pitch.

d) no que se refere a imagens, o papel do adaptador de vídeo é manipular dados,

gerar informações que definem uma imagem e enviar dados relativos a esta

imagem a uma interface capaz de gerar imagens. Esta interface é o tubo de

imagens do monitor.

e) monitores que trabalham no modo entrelaçado apresentam uma qualidade de

imagem muito superior àqueles que usam o modo Não-Entrelaçado (NE).

O sistema de vídeo de um computador é formado por: Placa de Vídeo (equipamento

que recebe os dados da CPU do computador e os transforma nos sinais a serem

mostrados no monitor) e pelo monitor de vídeo (que é o equipamento que exibe

propriamente as imagens).

6) (Auditor do Trabalho, 2003) - Analise as seguintes afirmações relacionadas a

processamento de dados, hardware, software e periféricos.

I. O barramento AGP (Accelerated Graphics Port) é um padrão de barramento

desenvolvido pela Intel e trata-se de um slot à parte, sem qualquer envolvimento

com os slots PCI e ISA, para ser utilizado por placas de vídeo 3D.

II. Para adaptadores de vídeo que utilizam o slot PCI, as texturas e o elemento z

são armazenados diretamente na memória RAM do micro.

III. Adaptadores de vídeo que utilizam o slot PCI oferecem uma taxa de

transferência típica de 132 MB/s. Esta taxa é lenta para aplicações gráficas 3D.

IV. Para adaptadores de vídeo que utilizam o slot PCI, o desempenho é aumentado

consideravelmente, pois o processador e o adaptador conseguem acessar a

memória RAM a uma taxa de transferência altíssima.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

7) (Auditor do Trabalho, 2003) - Analise as seguintes afirmações relacionadas a

processamento de dados, hardware, software e periféricos.

pág.:18

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

4

I. A memória DDR usa circuitos de sincronização que aumentam a sua velocidade.

A memória DDR é, basicamente, duas vezes mais rápida que a SDRAM, sem

aumentar a velocidade nominal em MHz.

II. A cache é uma memória intermediária, com a mesma velocidade que a RAM,

que é utilizada para mediar a troca de dados entre o processador e a memória

RAM.

III. Uma fonte padrão ATX contém um controle eletrônico, é utilizada em placasmãe

apropriadas e permite que seja ligada com hora marcada, possibilitando ainda

que seja ligada ao receber um sinal externo, como uma chamada telefônica ou um

sinal de rede.

IV. A memória EDO é aproximadamente 50% mais rápida que a SDRAM, com

ganhos reais ao redor de 25%.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) I e III

d) III e IV

e) II e IV

8) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas a

impressoras.

I. Uma impressora Laser PostScript só permite a impressão de texto. Quando

configurada com PostScript nível 2, permite a impressão em alta velocidade.

II. Uma impressora compartilhada conectada a um computador de uma rede local

poderá ser utilizada por outros computadores desta mesma rede.

III. A única possibilidade de se conectar uma impressora a um computador é por

meio da porta serial RS232 do computador.

IV. Um driver de impressora é um aplicativo que permite que outros programas

utilizem uma impressora particular sem a necessidade de conhecimento de detalhes

específicos de seu hardware e de sua linguagem interna.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

9) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas a

componentes básicos de um computador.

I. A memória RAM pode ser lida ou gravada pelo computador e outros dispositivos.

II. A memória virtual é utilizada para armazenamento temporário, visando à

execução de programas que precisam de mais memória, além da principal.

pág.:19

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

5

III. Paginar significa mover as partes da memória ROM usadas com pouca

freqüência como memória de trabalho para outra mídia armazenável, geralmente o

CD-ROM.

IV. As memórias ROM e Cache têm a mesma velocidade de acesso em

computadores mais modernos, desde que o processador tenha sido configurado

para utilizar a memória virtual como intermediária entre a memória RAM e o HD.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

10) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas à

UCP – Unidade Central de Processamento, ou processador, de um computador.

I. Um processador, além da capacidade de realizar leituras e gravações na

memória, deve ser capaz de comunicar-se com o usuário. Ele deve ser capaz de ler

dados provenientes do teclado, mouse e outros dispositivos de saída de dados, bem

como transferir dados para o vídeo, impressora e outros dispositivos de entrada de

dados.

II. O processador possui um barramento de dados, através do qual trafegam os

dados que são transmitidos ou recebidos pelo barramento de endereços.

III. O processador utiliza o barramento de endereços para indicar qual é a posição

de memória a ser acessada.

IV. Os processadores possuem, além do barramento de dados e de endereços, o

barramento de controle.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

11) (Técnico da Receita Federal, 2003) - Uma interrupção pode ser considerada

como uma solicitação de atenção feita pelo processador. Sempre que o processador

recebe uma interrupção ele

a) se desliga imediatamente.

b) acessa o BIOS, faz uma varredura no HD e transfere o controle para o usuário.

c) suspende suas operações do momento, salva o status do trabalho e transfere o

controle para o teclado.

d) suspende suas operações do momento, salva o status do trabalho e transfere o

controle para uma determinada rotina de tratamento de interrupção.

e) acelera suas operações do momento para salvar os arquivos abertos e transfere

o controle para o usuário.

pág.:20

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

6

12) (Auditor-Fiscal, Receita Federal, 2002) - Uma das características do

processador Intel Xeon é

a) a semelhança de arquitetura com os processadores Intel Celeron, principalmente

na velocidade de acesso à memória cache L1 e L2.

b) a ausência das memórias cache L1 e L2.

c) o seu alto desempenho, sendo normalmente utilizado para equipar servidores.

d) a semelhança de arquitetura com processadores AMD Duron, principalmente na

velocidade de acesso à memória cache L1 e L2.

e) a capacidade de equipar uma placa-mãe para quatro processadores, sendo que

os outros três podem ser Pentium III comum ou Intel Celeron.

13) (Analista, TRT-CE, 2003) - O DMA (Direct Memory Access ou acesso direto à

memória) é usado freqüentemente para transferir dados

a) que envolvem diretamente o microprocessador.

b) da memória RAM para a memória ROM.

c) diretamente entre a memória e um dispositivo de entrada de dados.

d) entre a memória principal e a memória cachê, envolvendo diretamente o

microprocessador.

e) diretamente entre a memória e um dispositivo periférico, como uma unidade de

disco.

14) (Técnico da Receita Federal, 2002) - Após instalar uma nova impressora

PostScript em um computador, observou-se que, ao enviar um arquivo contendo

imagens para impressão, a mesma imprimia apenas uma seqüência de caracteres

ininteligíveis. Com relação às possíveis causas do problema apresentado é correto

afirmar que

a) o cabo utilizado para instalar a impressora está invertido, isto é, o lado que

deveria ser conectado na impressora está conectado ao computador e vice-versa.

b) a imagem enviada para impressão é uma imagem protegida.

c) impressoras PostScript não podem ser utilizadas para imprimir imagens.

d) provavelmente o arquivo enviado para impressão continha textos junto com a

imagem e esse procedimento não pode ser realizado para o caso de impressoras

PostScript.

e) o driver utilizado para instalação da impressora não está correto ou não foi

instalado corretamente.

15) (Técnico da Receita Federal, 2002) - Ao concluir a instalação de um modem,

que não era do tipo Plug and Play, em uma máquina com Windows 98, observou-se

que o mouse parou de funcionar corretamente. Com relação a esta situação, é

correto afirmar que uma causa provável para o problema foi

a) a utilização de um driver inadequado para instalação do modem.

b) a utilização de um driver inadequado para instalação do mouse.

pág.:21

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

7

c) a instalação do modem na mesma porta COM que o mouse já utilizava

anteriormente.

d) a instalação do modem na mesma porta LPT que o mouse já utilizava

anteriormente.

e) a tentativa incorreta de se instalar um modem que não é do tipo Plug and Play,

quando o Windows 98 só aceita a instalação de um modem se ele for munido de

tecnologia Plug and Play.

- QUESTÕES COM RESOLUÇÃO –

1) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas a

componentes de hardware de computadores:

I. A placa mãe é a principal placa de circuitos de um microcomputador. O único

componente que não pode ser instalado ou equipar uma placa mãe é o barramento

AGP.

II. O barramento AGP é o primeiro barramento a possuir um slot que permite

expansão, opera com 8 bits e em sua segunda versão, ampliada e melhorada,

opera com 16 bits para dados e 24 bits para endereçamento, com uma freqüência

de operação de 8MHz.

III. Uma característica importante dos dispositivos PCI é o Plug and Play. Estes

dispositivos são equipados com uma memória ROM contendo informações que

permitem ao sistema operacional detectá-los automaticamente.

IV. Um computador, alimentado por uma fonte com padrão ATX e com uma placa

mãe apropriada para este padrão, permite que seja ligado ao receber um sinal

externo como, por exemplo, uma chamada telefônica recebida pelo modem nele

instalado.

Estão corretos os itens:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. FALSO: quando o barramento AGP existe, é justamente na placa-mãe

que ele é encontrado (eu disse “quando ele existe” porque há placas-mãe,

especialmente as mais antigas, que não possuem o AGP). Hoje em dia,

praticamente todas as placas-mãe do mercado possuem tal barramento. A

primeira frase (sobre a importância da placa-mãe) está correta. Lembre-se

de que os barramentos (AGP, PCI, IDE, USB) são parte da placa-mae, ou

seja, já vêm fabricados nela!

II. FALSO: o barramento AGP possui uma largura de 32 bits, não é

expansível e tem freqüência de 66MHz (se bem que acho que esses dados

não são, hoje em dia, tão importantes de se decorar).

III. VERDADEIRO: o barramento PCI realmente possui a característica de

ser Plug And Play (o sistema operacional reconhece automaticamente os

dispositivos conectados nesse barramento). Por causa do Plug And Play, o

barramento PCI consegue reconhecer os equipamentos a ele conectados (e

esse “reconhecimento” acontece porque o equipamento em si traz consigo

pág.:22

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

8

um “crachá” que o identifica de forma única – essa memória ROM que traz

as informações acerca do equipamento em si é o “crachá”).

IV. VERDADEIRO: as fontes de alimentação elétrica dos computadores

atuais são construídas no padrão ATX, que lhes proporciona características

interessantes em relação ao padrão anterior (AT). A principal característica

deste tipo de fonte de alimentação é seu controle eletrônico, que permite

sua ligação e seu desligamento por meio de estímulos externos, como o

sistema operacional (quando o Windows desliga o computador

automaticamente, por exemplo) ou quando se liga ao receber uma ligação

no Modem (incomum, mas perfeitamente possível). Se, ao desligar o

computador (no comando certo no Windows – Iniciar / Desligar), ele

desliga automaticamente, seu gabinete é dotado da tecnologia ATX na

fonte de alimentação. Mas se seu computador apresenta a mensagem “Este

computador já pode ser desligado com segurança” (tela preta, letras

laranja), esperando que você aperte o botão de desligar do gabinete, ele

não é ATX.

Resposta: Letra C

2) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas a

componentes de hardware e periféricos de computadores:

I. Na análise da qualidade de monitores, quanto menor for o dot pitch melhor será

a definição da sua imagem.

II. Monitores de mesmo tamanho que trabalham no modo Não-Entrelaçado (NE)

apresentam uma qualidade de imagem muito inferior àqueles que usam o modo

entrelaçado. A única vantagem do monitor Não-Entrelaçado (NE) é o seu baixo

custo.

III. O BIOS (Basic Input/Output System – Sistema Básico de Entrada/Saída)

informa ao processador como trabalhar com os periféricos mais básicos do sistema,

como, por exemplo, o drive de disquete.

IV. O Setup é responsável por "ensinar" ao processador da máquina a operar com

dispositivos básicos, como o disco rígido e o vídeo em modo texto. As configurações

alteradas no Setup são armazenadas no BIOS.

Estão corretos os itens:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. VERDADEIRO: vale, porém, salientar que essa qualidade só é analisada

em relação aos monitores de CRT (comuns), não aos de LCD (Cristal

líquido) porque esses não possuem DOT PITCH. Dot Pitch é apenas a

distância entre os pontos coloridos que formam a malha de fósforo na

parte frontal do monitor. Quanto menor essa distancia, menores serão os

pontos (e/ou mais próximos eles serão). Se os pontos são mais próximos

e/ou menores, as imagens desenhadas por eles serão mais perfeitas

(melhores).

pág.:23

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

9

II. FALSO: Os modos NE (Não entrelaçado) e Entrelaçado dizem respeito,

apenas, com a forma como os raios catódicos (feixes de raios

eletromagnéticos) desenham a tela. Nos monitores NE, desenham-se todas

as linhas uma a uma, nos monitores Entrelaçados, são desenhadas

primeiro as linhas ímpares, depois as pares. Isso normalmente não tem

ligação com a qualidade da imagem em si, mas com os efeitos dela em

olhos mais sensíveis (NE é melhor, porque minimiza o efeito de tremulação

da tela – chamado de flicking – que pode causar dores de cabeça, e para

quem tem enxaqueca, é o caos!!!).

III. VERDADEIRO: o BIOS e um programa que é armazenado normalmente

numa memória não-volátil na placa-mãe do computador. A função do BIOS

é realizar o processo de boot (inicialização da máquina) sempre que o

computador é ligado e reconhecer, entre outras coisas, os componentes

mais imprescindíveis do computador, como o teclado, o monitor, o drive de

disquete e o disco rígido. Durante toda a utilização daquele computador, o

BIOS será usado para conversar com tais equipamentos básicos. É muito

fácil identificar quais são os equipamentos que são reconhecidos pelo

BIOS: todos os equipamentos que podem ser usados antes do Windows ser

totalmente carregado são reconhecidos pelo BIOS (Drive de CD, Drive de

Disquete, Disco Rígido, Teclado, Monitor, RAM, processador, etc.)

IV. FALSO: essa é excelente! O Setup (lê-se setáp) é um programa que

permite a configuração dos principais componentes da placa-mãe do

computador. O setup é armazenado num chip de memória não-volátil

(normalmente o mesmo chip em que o programa BIOS está armazenado).

As alterações que fazemos no setup são armazenadas em um chip de

memória volátil chamado CMOS (memória RAM sim! Por isso tem uma pilha

na placa-mãe: para alimentar o CMOS). Tentaram te confundir com essa,

não foi?

Resposta: Letra D

3) (Analista – CGU – 2004) - A maioria das placas mãe possui duas interfaces IDE

embutidas, chamadas de controladora primária e controladora secundária. Cada

controladora suporta dois dispositivos, permitindo, assim, 4 dispositivos IDE num

mesmo micro. O modelo da interface IDE determina o seu modo de operação e

conseqüentemente a sua velocidade e seus recursos. com relação a este modelo é

correto afirmar que

a) o modo Pio 4, um dos mais modernos, é capaz de transferir dados a taxas

próximas a 32 Gigabytes por segundo.

b) usando tanto o modo Pio 2 quanto o Pio 4, ao invés de transferir dados do HD

para a memória RAM, o processador apenas faz uma solicitação ao disco rígido para

que ele mesmo faça o trabalho.

c) uma das vantagens do modo UDMA é permitir que o disco rígido possa acessar

diretamente a memória RAM.

d) todos os modelos de discos mais antigos incluíam suporte a UDMA, porém, nos

discos mais novos, este modo foi substituído pelos modos Pio 2 e Pio 4.

e) ao se instalar um disco SCSI em uma controladora IDE deve-se definir na BIOS

que o modo de operação do HD será PIO MODE 0.

Resolução

Essa questão é um tanto difícil para os padrões atuais de provas (mesmo

se tratando de ESAF), até porque não é de uma prova “aberta” para

pág.:24

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

10

qualquer área, foi somente para o pessoal de Info mesmo! Mesmo assim, lá

vai...

Os HDs e outros dispositivos IDE (como drives de CD e DVD) podem

assumir alguns “modos” de operação, ou seja, “formas” de trabalhar. O

método mais usado pelos antigos HDs e ainda pelos novos discos de CD e

DVD é o PIO (Programmed Input/Output – ou Entrada/Saída

Programada).

O Modo PIO exige que a CPU seja intermediária na troca de dados entre os

discos PIO e a memória principal, e, por ser muito simples, esse modo é

usado ainda hoje, em discos que exigem menos velocidade de

transferência (como os CDs, por exemplo). A letra B, portanto, está errada!

Para discos rígidos mais recentes, foi criado o modo DMA (Acesso direto à

memória), que permite que o HD leia e escreva dados na RAM sem o

intermédio da CPU, tornando-o um sistema de transferência muito mais

eficiente! Deu pra notar que a letra C está correta, não é? A letra D está

errada porque diz que o modo PIO substituiu o modo DMA, e é o contrário.

O modo DMA mais rápido, o ATA133, permite transferências de até

133MB/s (bem abaixo do que determina a letra A).

A letra E está errada porque sugere algo inadmissível: conectar um disco

SCSI (outra tecnologia) em um barramento IDE (comuns em nossos

micros).

Só para finalizar, os modos PIO 1, 2, 3 e 4 diferenciam-se pela velocidade

de transferência entre eles.

Resposta: Letra C

4) (Analista – CGU – 2004) - Analise as seguintes afirmações relativas à arquitetura

de computadores:

I. Uma memória virtual paginada melhora o tempo de acesso médio à memória

principal.

II. Uma memória física (RAM) serve como intermediária para a memória cache

sempre que esta for mantida no disco rígido.

III. Uma memória cache mantém os blocos de dados mais freqüentemente usados

em uma memória pequena e rápida que é local à CPU.

IV. Uma memória virtual paginada aumenta a memória principal com

armazenamento em disco.

Estão corretos os itens:

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. FALSO: a memória virtual (seja ela paginada ou de troca) é um recurso

que serve para aumentar o tamanho da memória principal, permitindo que

programas muito grandes (que normalmente não caberiam na memória

RAM apenas) sejam executados com o uso desse pedaço emprestado do

pág.:25

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

PROFESSOR JOÃO ANTONIO

www.pontodosconcursos.com.br 11

HD. Sua velocidade é inferior à velocidade da RAM real, portanto ela não

aumenta a velocidade e sim a capacidade apenas.

II. FALSO: memória cache no disco rígido??? Vamos por partes... a RAM é a

memória principal, o Disco Rígido é uma memória auxiliar que armazena

grande quantidade de dados salvos e a memória Cache é a memória

intermediária que está entre a RAM e a CPU, armazenando os dados mais

freqüentemente trazidos da RAM. Como se pôde perceber: loucura!

III. VERDADEIRO: Sim, esses dados conferem.... Quanto ao termo “que é

local à CPU” quer dizer que a cache é fabricada dentro do processador,

local da CPU também.

IV. VERDADEIRO: A função da memória virtual é aumentar o tamanho da

RAM através do “empréstimo” de parte do HD para isso.

Resposta: Letra C

5) (Auditor do Trabalho, 2003) - O adaptador de vídeo tem uma memória que é

utilizada pelo processador para escrever os dados que devem ser mostrados no

monitor. Alguns parâmetros devem ser analisados no momento da escolha do

monitor e do adaptador de vídeo. Com relação a estes parâmetros, é correto

afirmar que

a) o adaptador de vídeo tem uma memória que é utilizada pelo processador para

escrever os dados que devem ser mostrados no monitor. Estes dados ainda não

estão prontos para serem enviados ao emissor de elétrons do monitor e são

tratados antes de serem mostrados no vídeo.

b) um adaptador de vídeo é constituído tipicamente de uma única parte,

denominada driver, que é o programa que, além de conter os parâmetros

necessários para um perfeito funcionamento do adaptador, viabiliza uma correta

comunicação entre o adaptador e a CPU.

c) monitores com maior dot pitch têm uma melhor definição da imagem que

monitores com menor dot pitch.

d) no que se refere a imagens, o papel do adaptador de vídeo é manipular dados,

gerar informações que definem uma imagem e enviar dados relativos a esta

imagem a uma interface capaz de gerar imagens. Esta interface é o tubo de

imagens do monitor.

e) monitores que trabalham no modo entrelaçado apresentam uma qualidade de

imagem muito superior àqueles que usam o modo Não-Entrelaçado (NE).

O sistema de vídeo de um computador é formado por: Placa de Vídeo (equipamento

que recebe os dados da CPU do computador e os transforma nos sinais a serem

mostrados no monitor) e pelo monitor de vídeo (que é o equipamento que exibe

propriamente as imagens).

Resolução

O sistema de vídeo de um computador é formado por: Placa de Vídeo

(equipamento que recebe os dados da CPU do computador e os transforma

nos sinais a serem mostrados no monitor) e pelo monitor de vídeo (que é o

equipamento que exibe propriamente as imagens).

Quanto aos monitores, há basicamente dois tipos: LCD (monitores fininhos,

cuja tela é de cristal líquido) e monitores CRT (os nossos monitores

“volumosos” que usam tubos de raios catódicos para formar as imagens –

o famoso tubo de imagem das TVs).

pág.:26

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

12

Os monitores CRT apresentam uma característica chamada DOT PITCH

(distância entre os pontos da tela) que, quanto MENOR, apresentará uma

imagem mais definida (como vimos em questão anterior), o que torna a

alternativa C errada.

A alternativa E está FALSA, pois a característica do modo do

entrelaçamento não está ligada à qualidade da imagem e sim à forma que

o monitor usa para desenhar as linhas horizontais (visto em questão

anterior também).

Quanto às placas de vídeo, elas possuem uma memória conhecida como

memória de vídeo (ou RAM de vídeo). Sua função é armazenar, de forma

digital, lógico, as informações sobre cores e posicionamento dos pixels

(pequenos quadrados) que formarão as imagens no monitor.

Para que a placa de vídeo seja instalada em um computador, é necessário

que haja um programa chamado DRIVER (na verdade, isso é uma exigência

na instalação de qualquer equipamento de hardware, desde impressoras a

placas de som...).

A função do DRIVER é permitir que o Sistema Operacional (no nosso caso,

o programa Windows) seja capaz de controlar o equipamento e enviar-lhes

as informações necessárias para o desenho das imagens mostradas na tela

do monitor.

Dizer que DRIVER é “tipicamente a única parte” do adaptador de vídeo é

ERRADO... O Adaptador de vídeo é o sistema formado pelo Hardware

previamente citado (Placa de vídeo) e seu Driver... Essa foi dada como a

resposta certa no gabarito preliminar, mas está ERRADA.

A letra A repete uma parte do enunciado, portanto, não poderia (pelo

menos essa parte) estar falsa. E, também os dados a serem enviados ao

CRT ainda estão em formato digital na memória do adaptador, e não são

apresentadas assim exatamente quando enviadas ao Tubo. O Gabarito

oficial foi mudado para essa resposta.

A letra D está tão confusa que nem é possível dizer que ela está certa ou

errada. As imagens mesmo são formadas no tubo de imagens do monitor,

que recebe dados da placa de vídeo (que os armazena na forma digital em

sua memória). Dependendo da interpretação dos termos usados nesta

alternativa (são várias), é possível entendê-la como verdadeira também!

Resposta: Letra A

6) (Auditor do Trabalho, 2003) - Analise as seguintes afirmações relacionadas a

processamento de dados, hardware, software e periféricos.

I. O barramento AGP (Accelerated Graphics Port) é um padrão de barramento

desenvolvido pela Intel e trata-se de um slot à parte, sem qualquer envolvimento

com os slots PCI e ISA, para ser utilizado por placas de vídeo 3D.

II. Para adaptadores de vídeo que utilizam o slot PCI, as texturas e o elemento z

são armazenados diretamente na memória RAM do micro.

III. Adaptadores de vídeo que utilizam o slot PCI oferecem uma taxa de

transferência típica de 132 MB/s. Esta taxa é lenta para aplicações gráficas 3D.

IV. Para adaptadores de vídeo que utilizam o slot PCI, o desempenho é aumentado

consideravelmente, pois o processador e o adaptador conseguem acessar a

memória RAM a uma taxa de transferência altíssima.

Indique a opção que contenha todas as afirmações verdadeiras.

pág.:27

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

13

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. VERDADEIRO: o barramento AGP é diferente dos PCI e ISA, realmente.

Sua função é permitir a conexão de placas de vídeo (não necessariamente

3D). Só realmente não posso afirmar que a autoria do referido é da Intel.

Fazendo por eliminação, esta aqui estaria correta (mas não entendo a

necessidado da informação “desenvolvido pela Intel” - é cada uma!)

II. FALSO: Placas de vídeo no slot PCI são mais lentas que as placas no slot

AGP, sem dúvida. Mas as placas de vídeo PCI também possuem memória

de vídeo (isso significa que não necessitam da memória RAM para esse

fim). Somente as placas de vídeo on-board funcionam como “parasitas” da

memória RAM, utilizando-a como se fosse memória de vídeo. Em tempo:

elemento Z é o eixo da profundidade das imagens 3D (largura, altura e

profundidade).

III. VERDADEIRO: Placas de vídeo PCI (e qualquer equipamento PCI) usam

a freqüência do barramento PCI (que é de 133MHz). O valor de 132MHz

(dito na questão) é aceitável.

IV. FALSO: Placas de vídeo PCI são muito lentas em comparação às novas

placas que usam o barramento AGP (feito para esse fim). Notaram, feito

eu, que essa questão apresenta uma espécie de “tá faltando algo?”... Tipo:

“Para adaptadores que usam o barramento PCI, o desempenho é

aumentado consideravelmente...” (mas em relação a quem?!)... Tudo bem,

falha deles...

Resposta: Letra D

7) (Auditor do Trabalho, 2003) - Analise as seguintes afirmações relacionadas a

processamento de dados, hardware, software e periféricos.

I. A memória DDR usa circuitos de sincronização que aumentam a sua velocidade.

A memória DDR é, basicamente, duas vezes mais rápida que a SDRAM, sem

aumentar a velocidade nominal em MHz.

II. A cache é uma memória intermediária, com a mesma velocidade que a RAM,

que é utilizada para mediar a troca de dados entre o processador e a memória

RAM.

III. Uma fonte padrão ATX contém um controle eletrônico, é utilizada em placasmãe

apropriadas e permite que seja ligada com hora marcada, possibilitando ainda

que seja ligada ao receber um sinal externo, como uma chamada telefônica ou um

sinal de rede.

IV. A memória EDO é aproximadamente 50% mais rápida que a SDRAM, com

ganhos reais ao redor de 25%.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) I e III

pág.:28

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

14

d) III e IV

e) II e IV

Resolução

I. VERDADEIRO: as memórias DDR são evoluções das memórias SDRAM

(que são vendidas sob a nomenclatura de DIMM). As memórias DDR usam

a freqüência que as controla em dois momentos a cada ciclo, o que permite

que as memórias DDR sejam duas vezes mais rápidas que as SDRAM,

mesmo as de mesma freqüência.

II. FALSO: A única coisa errada da questão é dizer que a Cache tem a

mesma velocidade da RAM (a cache é muito mais rápida que a RAM). O

resto da questão está certo!

III. VERDADEIRO: Já vimos isso em uma questão anterior. Fontes ATX

podem ser ligadas ou desligadas por sinais externos, como ligações

telefônicas captadas pelo modem daquele equipamento (eu nunca usei).

IV. FALSO: As memórias EDO RAM são antecessoras das memórias SDRAM,

e são mais lentas que essas. EDO significa “Está Definitivamente Obsoleta”

(brincadeira).

Resposta: Letra C

8) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas a

impressoras.

I. Uma impressora Laser PostScript só permite a impressão de texto. Quando

configurada com PostScript nível 2, permite a impressão em alta velocidade.

II. Uma impressora compartilhada conectada a um computador de uma rede local

poderá ser utilizada por outros computadores desta mesma rede.

III. A única possibilidade de se conectar uma impressora a um computador é por

meio da porta serial RS232 do computador.

IV. Um driver de impressora é um aplicativo que permite que outros programas

utilizem uma impressora particular sem a necessidade de conhecimento de detalhes

específicos de seu hardware e de sua linguagem interna.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. FALSO: Uma impressora que usa a linguagem PostScript (criada pela

Adobe para ser usada em impressoras Laser especialmente) pode imprimir

textos e imagens de qualquer tipo. Elas foram feitas para que as gráficas

pudessem imprimir dados de imagem com mais velocidade e mais

fidelidade ao original.

II. VERDADEIRO: Quando há vários computadores em rede, e um deles

possui uma impressora, todos os computadores da rede PODERÃO utilizar

pág.:29

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

15

a impressora (não significará que eles necessariamente VÃO usar).

Chamamos isso de “compartilhar a impressora”.

III. FALSO: Uma impressora pode ser conectada ao computador de várias

formas (atualmente, é mais comum pela porta USB, ou pela porta paralela,

ambas na traseira do computador). Impressoras ligadas à porta serial

(chamada de RS232) eram usadas há muito tempo... Minha avó me contou

que trabalhava com uma... (risos)

IV. VERDADEIRO: Um Driver é um programa que faz o sistema operacional

entender o equipamento a que se destina, sem se preocupar com

configurações básicas internas do equipamento. Cada equipamento de

hardware (seja uma impressora, um scanner, uma placa de som, etc.) traz

consigo um programa que permite que o sistema operacional o reconheça,

esse programa é um DRIVER.

Resposta: E

9) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas a

componentes básicos de um computador.

I. A memória RAM pode ser lida ou gravada pelo computador e outros dispositivos.

II. A memória virtual é utilizada para armazenamento temporário, visando à

execução de programas que precisam de mais memória, além da principal.

III. Paginar significa mover as partes da memória ROM usadas com pouca

freqüência como memória de trabalho para outra mídia armazenável, geralmente o

CD-ROM.

IV. As memórias ROM e Cache têm a mesma velocidade de acesso em

computadores mais modernos, desde que o processador tenha sido configurado

para utilizar a memória virtual como intermediária entre a memória RAM e o HD.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. VERDADEIRO: A Memória RAM é de acesso total pelos componentes do

computador, ou seja, ela pode ser escrita e lida constantemente, diferente

da memória ROM, que só pode ser lida. Eu só achei estranho esse “... pelo

computador e outros dispositivos...” (quais? Geladeira? TV?)... Acho que o

certo seria “... pelo processador e outros dispositivos...”

II. VERDADEIRO: A memória Virtual é somente um recurso que o Windows

usa para “simular” a existência de mais memória RAM que a que seu

computador realmente possui. Esse recurso não cria essa memória “do

nada”, o Windows simplesmente “pede emprestado” ao Disco Rígido (HD)

um pedaço dele, que irá funcionar como um adicional à memória real. O

intuito desse recurso é fazer o computador trabalhar mesmo com

programas que usam mais memória que a fisicamente disponível.

III. FALSO: Só trocam-se alguns termos: Paginar é jogar as partes menos

usadas da RAM (memória volátil) para um dispositivo de armazenamento

pág.:30

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

16

magnético, normalmente o Disco Rígido (HD). É essa a essência do

funcionamento da memória virtual: a paginação.

IV. FALSO: Ihhhh... viagem! A memória Cache é mais rápida que as

memórias ROM e RAM. Outra falsidade é que a memória Virtual não pode

ser usada como a intermediária entre o HD e a RAM... O conceito é

“Memória Virtual é um pedaço do HD que foi emprestado para funcionar

como RAM”.

Resposta: Letra D

10) (Técnico da Receita Federal, 2003) - Analise as seguintes afirmações relativas à

UCP – Unidade Central de Processamento, ou processador, de um computador.

I. Um processador, além da capacidade de realizar leituras e gravações na

memória, deve ser capaz de comunicar-se com o usuário. Ele deve ser capaz de ler

dados provenientes do teclado, mouse e outros dispositivos de saída de dados, bem

como transferir dados para o vídeo, impressora e outros dispositivos de entrada de

dados.

II. O processador possui um barramento de dados, através do qual trafegam os

dados que são transmitidos ou recebidos pelo barramento de endereços.

III. O processador utiliza o barramento de endereços para indicar qual é a posição

de memória a ser acessada.

IV. Os processadores possuem, além do barramento de dados e de endereços, o

barramento de controle.

Indique a opção que contenha todas as afirmações verdadeiras.

a) I e II

b) II e III

c) III e IV

d) I e III

e) II e IV

Resolução

I. FALSO: é justamente o contrário (no fim da assertiva, trocam-se as

posições de dispositivos de entrada e de saída). Deu pra perceber, não foi?

Se trocássemos apenas as palavras “entrada” e “saída”, a questão estaria

correta!

II. FALSO: os barramentos são completamente independentes entre si. O

barramento de Dados não recebe nem transmite nada para o barramento

de Endereços e vice versa! O barramento de dados transfere dados e

instruções, o barramento de endereços transfere os endereços que serão

acessados na memória principal.

III. VERDADEIRO: Essa é a definição perfeita para o uso do barramento de

endereços: através dele, a CPU envia os endereços das posições que serão

acessadas na memória principal.

IV. VERDADEIRO: sim, são justamente esses três os barramentos do

sistema, que permitem a comunicação direta da CPU com a memória

principal e os demais componentes do micro.

Resposta: Letra C

pág.:31

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

17

11) (Técnico da Receita Federal, 2003) - Uma interrupção pode ser considerada

como uma solicitação de atenção feita pelo processador. Sempre que o processador

recebe uma interrupção ele

a) se desliga imediatamente.

b) acessa o BIOS, faz uma varredura no HD e transfere o controle para o usuário.

c) suspende suas operações do momento, salva o status do trabalho e transfere o

controle para o teclado.

d) suspende suas operações do momento, salva o status do trabalho e transfere o

controle para uma determinada rotina de tratamento de interrupção.

e) acelera suas operações do momento para salvar os arquivos abertos e transfere

o controle para o usuário.

Resolução

Essa é rápida: uma interrupção é uma requisição que um dispositivo faz

para que a CPU se “dedique” a ele naquele momento. Qualquer dispositivo

pode solicitar interrupções (na verdade, eles o fazem o tempo todo, sem

que percebamos).

Quando um programa está sendo executado (por exemplo, o Excel) e o

usuário começa a digitar, o que estava sendo feito pela CPU em relação ao

Excel é interrompido, e o computador começa a tentar “organizar” como as

coisas vão ficar depois da interrupção.

Outro exemplo é quando se está ouvindo um CD e imprimindo ao mesmo

tempo... o programa que roda o CD está sendo executado e, quando a

impressora quer assumir momentaneamente a atenção da CPU, o

programa dela solicita uma interrupção. Depois disso, a CPU se vira para

“decidir” como irá devolver o controle ao CD, em que momento fazê-lo, etc.

A resposta é: a CPU (processador), quando recebe uma interrupção,

solicitada por algum dispositivo, faz o seguinte: suspende o programa que

estava em execução, grava o ponto exato em que o programa parou, e

após isso, vai “tratar” a interrupção, sabendo como agir com relação a ela;

sabendo quem pediu; decidindo como agir...

A CPU não entrega o controle ao usuário, ela trata as interrupções sozinha,

sem a “interrupção” do usuário... o que faz as alternativas B, C e E estarem

erradas... (porque a C? “Transferir o controle para o teclado” é a mesma

coisa que “transferir o controle para o usuário” que é quem usa o teclado,

não é mesmo?).

Se, a cada interrupção, o micro desligasse, ele nem ficaria ligado, há

interrupções o tempo todo, milhares de vezes por segundo!

Resposta: Letra D

12) (Auditor-Fiscal, Receita Federal, 2002) - Uma das características do

processador Intel Xeon é

a) a semelhança de arquitetura com os processadores Intel Celeron, principalmente

na velocidade de acesso à memória cache L1 e L2.

b) a ausência das memórias cache L1 e L2.

c) o seu alto desempenho, sendo normalmente utilizado para equipar servidores.

d) a semelhança de arquitetura com processadores AMD Duron, principalmente na

velocidade de acesso à memória cache L1 e L2.

pág.:32

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

18

e) a capacidade de equipar uma placa-mãe para quatro processadores, sendo que

os outros três podem ser Pentium III comum ou Intel Celeron.

Resolução

O processador Intel Xeon é bastante potente, apresentando quantidades

altas de memória Cache (L1, L2 e até L3) e, por isso e outras, é bastante

superior, em poder de processamento, aos demais modelos de

processadores de sua família (Pentium 4 e Celeron, também da Intel) e

bastante diferentes (bem mais rápidos, também) dos concorrentes, da

família AMD. Isso torna as alternativas A, B e D FALSAS.

Além disso, o Xeon é preparado para multiprocessamento, que significa a

presença de vários processadores idênticos – iguais (o que faz a letra E

FALSA) – trabalhando em paralelo em um único computador, o que o torna

ideal para o mercado de servidores de rede (computadores que

normalmente são mais potentes que os nossos micros).

Resposta: Letra C

13) (Analista, TRT-CE, 2003) - O DMA (Direct Memory Access ou acesso direto à

memória) é usado freqüentemente para transferir dados

a) que envolvem diretamente o microprocessador.

b) da memória RAM para a memória ROM.

c) diretamente entre a memória e um dispositivo de entrada de dados.

d) entre a memória principal e a memória cachê, envolvendo diretamente o

microprocessador.

e) diretamente entre a memória e um dispositivo periférico, como uma unidade de

disco.

Resolução

O DMA é um recurso que permite que uma unidade de Disco (HD, ou

mesmo Gravadores de CD, Drives de DVD) consigam transferir seus dados

diretamente para a Memória RAM (ou a partir dela) sem o intermédio da

CPU (Processador).

O DMA é um recurso fornecido pelo CHIPSET da placa-mãe. O Chipset é um

conjunto de circuitos, presentes na Placa-mãe que controla todo o fluxo de

dados da placa mãe, interligando os diversos componentes do computador.

A ESAF gosta de se referir ao Chipset como sendo: “A central de

transferência de dados da placa-mãe”.

Resposta: Letra E

14) (Técnico da Receita Federal, 2002) - Após instalar uma nova impressora

PostScript em um computador, observou-se que, ao enviar um arquivo contendo

imagens para impressão, a mesma imprimia apenas uma seqüência de caracteres

ininteligíveis. Com relação às possíveis causas do problema apresentado é correto

afirmar que

a) o cabo utilizado para instalar a impressora está invertido, isto é, o lado que

deveria ser conectado na impressora está conectado ao computador e vice-versa.

b) a imagem enviada para impressão é uma imagem protegida.

c) impressoras PostScript não podem ser utilizadas para imprimir imagens.

pág.:33

CURSOS ON-LINE – INFORMÁTICA EM EXERCÍCIOS

19

d) provavelmente o arquivo enviado para impressão continha textos junto com a

imagem e esse procedimento não pode ser realizado para o caso de impressoras

PostScript.

e) o driver utilizado para instalação da impressora não está correto ou não foi

instalado corretamente.

Resolução

Como já foi visto, PostScript é um formato de impressão (sim, uma espécie

de “jeito” de imprimir as coisas) desenvolvido pela empresa Adobe (a